Uno strumento per il marketing: la tecnologia NFC.

La tecnologia NFC (Near Field Communication), evoluzione dell’RFID, consente la trasmissione senza contatto di dati bidirezionale tra due dispositivi che si trovano a pochi centimetri di distanza (quattro o cinque, per motivi di sicurezza).I tag NFC sono dei piccoli chip che permettono questo tipo di interazione con un lettore NFC, che può essere uno smartphone o un tablet.I tag possono essere programmati per eseguire diverse azioni, ad esempio sono molto utilizzati per:Trasmettere informazioni in luoghi pubblici, infatti è una tecnologia molto usata nei centri commerciali o nei musei e luoghi di interesseConnettere in modo semplice e veloce dispositivi diversiDare una lettura immediata dello stato di un oggetto o di un macchinarioAttivare o disattivare un’impostazione del telefono (es. sveglia)Quello che molti non sanno è che può essere un valido strumento per attività di marketing perché, se sfruttata bene, questa tecnologia permette di stimolare l’engagement e accrescere il rapporto tra cliente e azienda, in modo che il cliente sia più motivato ad acquistare il prodotto.Ad esempio i tag posizionati sul prodotto possono offrire informazioni utili su come esso è stato creato, quali materiali sono stati usati e i procedimenti compiuti; possono dare informazioni anche su come utilizzarlo e averne cura.Inoltre, grazie all’ID univoco del tag, viene garantita l’autenticità del prodotto e resa impossibile la contraffazione e permette di legare il prodotto al legittimo proprietario e questo può essere uno strumento per l’azienda per sapere chi ha acquistato da loro, chi é l’eventuale secondo proprietario (second-hand market) e così instaurare un rapporto che può portare alla completa fidelizzazione del cliente.Noi di Moko abbiamo usato questa tecnologia per dare vita a progetti molto interessanti.Clicca il tag per saperne di più.

La tecnologia NFC (Near Field Communication), evoluzione dell’RFID, consente la trasmissione senza contatto di dati bidirezionale tra due dispositivi che si trovano a pochi centimetri di distanza (quattro o cinque, per motivi di sicurezza).

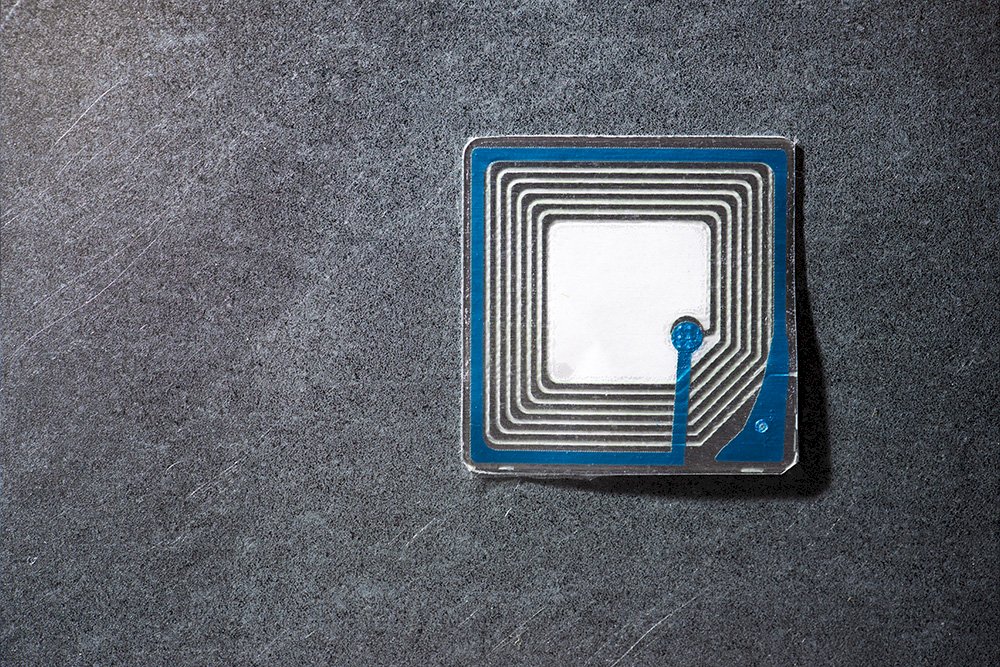

I tag NFC sono dei piccoli chip che permettono questo tipo di interazione con un lettore NFC, che può essere uno smartphone o un tablet.

I tag possono essere programmati per eseguire diverse azioni, ad esempio sono molto utilizzati per:

- Trasmettere informazioni in luoghi pubblici, infatti è una tecnologia molto usata nei centri commerciali o nei musei e luoghi di interesse

- Connettere in modo semplice e veloce dispositivi diversi

- Dare una lettura immediata dello stato di un oggetto o di un macchinario

- Attivare o disattivare un’impostazione del telefono (es. sveglia)

Quello che molti non sanno è che può essere un valido strumento per attività di marketing perché, se sfruttata bene, questa tecnologia permette di stimolare l’engagement e accrescere il rapporto tra cliente e azienda, in modo che il cliente sia più motivato ad acquistare il prodotto.

Ad esempio i tag posizionati sul prodotto possono offrire informazioni utili su come esso è stato creato, quali materiali sono stati usati e i procedimenti compiuti; possono dare informazioni anche su come utilizzarlo e averne cura.

Inoltre, grazie all’ID univoco del tag, viene garantita l’autenticità del prodotto e resa impossibile la contraffazione e permette di legare il prodotto al legittimo proprietario e questo può essere uno strumento per l’azienda per sapere chi ha acquistato da loro, chi é l’eventuale secondo proprietario (second-hand market) e così instaurare un rapporto che può portare alla completa fidelizzazione del cliente.

Noi di Moko abbiamo usato questa tecnologia per dare vita a progetti molto interessanti.

Clicca il tag per saperne di più.